Comment font les Hacker?

Pensons qu'un réseau d'entreprise est dans le plus grand des cas sécurisé, alors qu'un réseau domestique peut dans de fort cas ne pas l'être.

Cheval de troie:

Le cheval de troie. En voici un parmis d'autre. Permet d'administrer le système victime à distance.

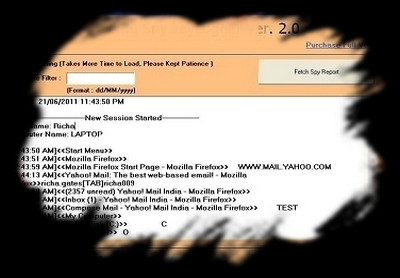

Keylogger:

Le keylogger, un des outils du hacker, lui permet de rècuperrer, attrapper à distance ou en local, tous ce qui est tapé au clavier. Installer à distance ou par une méthode de stockage, comme une clef USB, un disque dur externe, une disquette (moin utiliser de nos jours), un cd ... sur un système local peut s'avérrer embétant pour la victime, si elle ne s'aperçois pas du vole.

Le email permet quand à lui, de s'introduire, par exemple obtenir des identifiants de compte comme facebook, Gmail, MSN ...pour par la suite se connecter à la place de la victime. C'est grâce à un "fake" mail que la victime as reçus du pirate, sans se rendre compte du dètournement du nom de domaine. Il vous demandera vos identifiant et password, celui-ci obtiendra votre confiance.

DDoS:

Les attaques DDoS sont usuel et coutume pour un hacker. Il se sert de programme de Denial Of Service, les plus courants, comme les plus sofistiqué, pour faire tomber un site, avec ou sans l'aide d'anonymes qui participent à l'attaque.

On peut parler des rootkit, qui sont des programme malveillants utilisé pour faire du DDoS, exploit, spam ...